Как недавно стало известно, тысячи машин, сошедших с конвейера немецкого автопроизводителя, уже несколько лет подвергаются риску хакерского взлома. Информация о недостатке была зафиксирована к экспертном докладе, который Volkswagen уже два года как пытается оставить секретным через суд.

Концерн утаивал факт наличия дефекта на протяжении двух лет

В современном мире угонщики автомобилей уже не пользуются физическими способами вскрытия замков, а делают это посредством хакерских атак, находя скрытые слабости в системе электронных замков и иммобилайзеров. Например, в Лондоне 42% угона машин происходят именно таким образом. Полиция сообщает, что наиболее серьёзному риску подвергаются BMW и Range Rover, поскольку в руках технического аса их можно взломать за 60 секунд.

В настоящее время эксперты в области безопасности нашли такую же уязвимость и в других машинах с электронными замками, которые выпускаются другими производителями. Эти недостатки были обнаружены ещё в 2012 году, но автогиганты все эти годы преследовали исследователей в суде с тем, чтобы они не публиковали свои находки. Исходя из экспериментов, главный недостаток был найден в чипах радиочастотной идентификации.

На этой неделе соответствующий отчёт под авторством Роеля Вердалта и Бариса Еджа из нидерландского Университета Неймегена, а также Флавио Гарсиа из Бирмингемского Университета будет представлен на конференции по безопасности USENIX в Вашингтоне. В тексте авторы делают упор на том, каким образом можно использовать криптографический и аутентификационный протоколы в транспондере Megamos Crypto для угона дорогих машин.

Megamos является самым распространённым устройством в иммобилайзерах, которое используются во всех люксовых брендах Volkswagen, включая Audi, Porsche, Bentley и Lamborghini. Однако, та же ситуация имеет место и с Fiat, Honda, Volvo и частично Maserati. Тим Уотсон, директор кибербезопасности в Уорикском университете, утверждает, что недостаток очень существенный и его так просто не исправить. Более того, это будет очень дорого стоить для автопроизводителя, поскольку нужно заменить как радиочастотные чипы в ключах, так и приёмники в машинах.

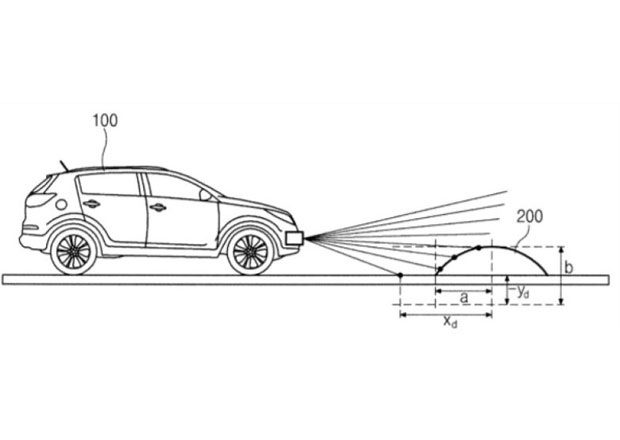

Иммобилайзеры представляют собой электронные приборы, призванные обезопасить машину от угона традиционными способами. Они не дают двигателю завестись до того, как к машине не приблизится соответствующий чип радиочастотной идентификации. Однако, и эту технологию можно преодолеть, если усилить сигнал.

Исследователи взломали криптографическую систему транспордера. Им удалось это сделать путём прослушки радиокоммуникаций между ключом и транспордером. В итоге было получен около 196 тысяч комбинаций, из которых выбрана одна верная, открывающая машину. На это ушло менее получаса.

Команда исследователей представила свои результаты сначала компании, создавшей уязвимые чипы, а затем и Volkswagen. В итоге автопроизводитель начал судебное разбирательство с тем, чтобы запретить публикацию результатов эксперимента. И теперь, после нескольких лет переговоров, доклад наконец-то опубликуют с одним отредактированным предложением. Это сделано для того, чтобы никто не смог повторить этот эксперимент с преступными целями.

Volkswagen продолжает утверждать, что несёт полную ответственность за качество систем безопасности в своих автомобилях и гарантирует, что они созданы с использованием самых передовых технологий. Также в компании уверяют, что взломать машины невозможно, поскольку хакерам потребуется ключевой сигнал для взлома иммобилайзера. А такие модели, как Passat и Golf вообще исключают подобный вид атаки.

Megamos Crypto стал не единственной мишенью для атаки учёных — ей подверглись также транспондеры DST и KeeLoq.